Категории:

ДомЗдоровьеЗоологияИнформатикаИскусствоИскусствоКомпьютерыКулинарияМаркетингМатематикаМедицинаМенеджментОбразованиеПедагогикаПитомцыПрограммированиеПроизводствоПромышленностьПсихологияРазноеРелигияСоциологияСпортСтатистикаТранспортФизикаФилософияФинансыХимияХоббиЭкологияЭкономикаЭлектроника

Захист інформації в стільникових мережах

Квантова криптографія

Квантова криптографія - метод захисту комунікацій, заснований на певних явищах квантової фізики. На відміну від традиційної криптографії, яка використовує математичні методи, щоб забезпечити таємність інформації, квантова криптографія зосереджена на фізиці інформації, так як розглядає випадки, коли інформація переноситься за допомогою об'єктів квантової механіки. Технологія квантової криптографії спирається на принципову невизначеність поведінки квантової системи - неможливо одночасно отримати координати і імпульс частинки, неможливо виміряти один параметр фотона, не спотворивши інший. Це фундаментальна властивість природи у фізиці відома як принцип невизначеності Гейзенберга, який був сформульований в 1927 р.

Приклад схеми передачі та перехвату ключа шифрування:

1. Для створення ключа абонент А посилає фотони через прямий або діагональний поляризуючий фільтр і записує напрям площини поляризації.

2. Для кожного біта, що поступив, абонент Б випадковим чином вибирає фільтр для виявлення і записує поляризацію і значення біта.

3. Коли зловмисник Е пробує відстежити послідовність фотонів, принципи квантової механіки не дозволяють йому використовувати обидва типи фільтрів для з'ясування напрямку поляризації одного фотона. Якщо Е вибирає неправильний фільтр, то виникають помилки, зумовлені зміною поляризації.

4. Отримавши всі фотони, абонент Б відкрито повідомляє абоненту А послідовність фільтрів, які він використовував для фотонів, які поступили. Про значення бітів він нічого не повідомляє.

Абонент А говорить абоненту Б, які фільтри він вибрав правильно. Виміряні з їх допомогою біти будуть використовуватися при формуванні ключа для шифрування повідомлення.

В даний час вже пропонують перші комерційні системи квантового розподілу ключів. За масовістю застосування системи квантової комунікації ще дуже не скоро зможуть наблизитися до асиметричної криптографії, проте вже зараз системи квантової комунікації можуть знайти застосування для захисту особливо важливих каналів зв'язку.

Захист інформації в стільникових мережах

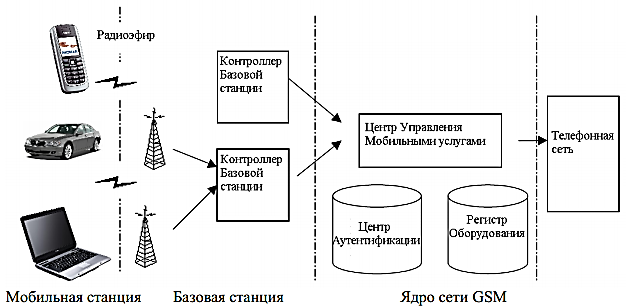

Глобальна система мобільного зв'язку (GSM) - найпопулярніша технологія рухомого зв'язку в світі. За даними деякими даними мережі GSM налічують понад 747,5 млн. абонентів в 184 країнах.

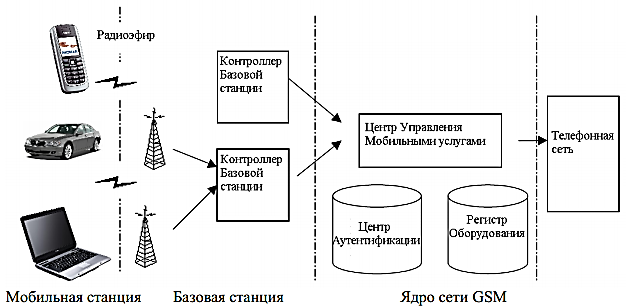

Типова схема мережі:

Основу системи безпеки GSM складають три секретних алгоритми (офіційно не розкриті й понині, що повідомляються лише тим, кому це потрібно за необхідності - постачальникам обладнання, операторам зв'язку і т.д.):

· А3 - алгоритм аутентифікації, що захищає телефон від клонування;

· А8 - алгоритм генерації криптоключа, по суті справи односпрямований функція, яка бере фрагмент виходу від A3 і перетворює його в сеансовий ключ для A5;

· A5 - власне алгоритм шифрування оцифрованої мови для забезпечення конфіденційності переговорів. У GSM використовуються два основні різновиди алгоритму: A5 / 1 - "сильна" версія шифру для обраних країн і A5 / 2 - ослаблена для всіх інших.

Мобільні станції (телефони) забезпечені смарт-картою, яка містить A3 і A8, а в самому телефоні є ASIC-чіп з алгоритмом A5. Базові станції також забезпечені ASIC-чіпом з A5 і "центром аутенітіфікаціі", що використовують алгоритми A3-A8 для ідентифікації мобільного абонента та генерації сеансового ключа.

Аналіз можливих загроз

Розвиток нових інформаційних технологій, загальна комп'ютеризація та різке збільшення кількості інформаційно-комунікаційних систем і мереж (ІКСМ) призвели до того, що інформаційна безпека не тільки стає обов'язковою, вона ще й одна з характеристик інформаційних систем.

Побудова надійного та ефективного захисту інформаційної системи неможлива без попереднього аналізу можливих загроз безпеки системи. Цей аналіз повинен складатися з наступних етапів :

· виявлення характеру інформації, яка зберігається в системі;

· оцінку цінності інформації, яка зберігається в системі;

· побудова моделі зловмисника;

· визначення та класифікація загроз інформації в системі (несанкціоноване зчитування, несанкціонована модифікація і т.д.);

Під загрозою безпеки інформаційним ресурсам розуміють дії, які можуть призвести до спотворення, несанкціонованого використання або навіть до руйнування інформаційних ресурсів керованої системи, а також програмних і апаратних засобів.

Загрози інформаційним ресурсам та послугам можна класифікувати за наступними критеріями:

· інформаційної безпеки (загрози конфіденційності даних і програм; загрози цілісності даних, програм, апаратури; загрози доступності даних; загрози відмови від виконання операцій).

· по компонентам інформаційних систем, на які загрози націлені (інформаційні ресурси та послуги, персональні дані, програмні засоби, апаратні засоби, програмно-апаратні засоби;);

· за способом здійснення (випадкові,навмисні,дії природного та техногенного характеру);

· за розташуванням джерела загроз (внутрішні та зовнішні.).

Таким чином, на основі проведеного аналізу сучасних загроз інформаційним ресурсам систем та мереж передачі даних проведено їх класифікацію за базовими критеріями. На основі проведених досліджень запропоновано систему принципів організації захисту інформаційних систем.

Класичні шифри

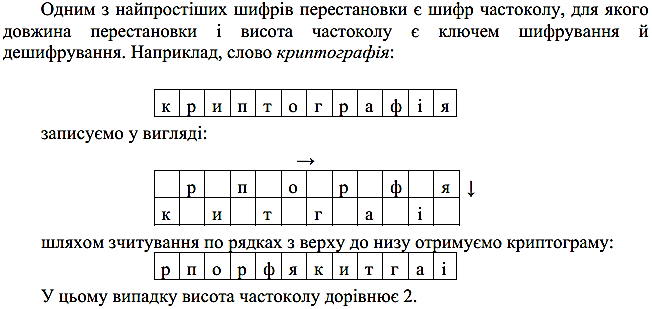

Шифр частоколу

Шифр ADFGVX

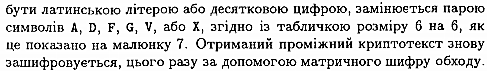

У роки І-ої світової війни з'явились системи, чи не найвідомішим представником яких є шифр ADFGVX, що застосовувався німецькою армією. ADFGVX є композицією двох шифрів — підстновки і перестановки. Наприклад повідомлення: DОN'TPUTITOFFTILLTOMORROW

Проміжний криптотекст: FXADFAXGVAGXXGGFXGADAVAVXGGFFFFFXG ADDAADVXVXADFD (шифрування лівим малюнком)

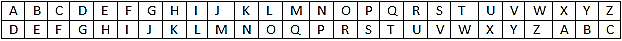

Шифр Цезаря

Це один з найбільш древніх відомих шифрів, яким, як можна припустити виходячи з його назви, користувався римський імператор Юлій Цезар. Суть шифру полягає в заміні кожної букви на букву, віддалену від її в алфавіті на 3 позиції вправо. Подібні шифри, засновані на заміні одних букв іншими, називаються підстановочні. Моноалфавитні шифри (до яких відноситься і шифр Цезаря) – це різновид символів шифрів, в якій кожній букві нешифрованих тексту завжди відповідає одна і та ж буква в зашифрованому тексті.

Наприклад текст «ATTACK» після шифрування вийде «DWWDFN»

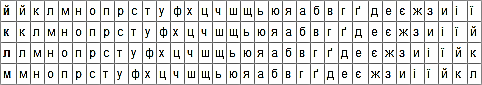

Шифр Віженера

Шифр Віженера – шифр названий на честь Віженера, який у якості ключа використовує слово. Якщо пронумерувати літери алфавіту від 0 до 32 (а → 0, б → 1, в → 2, ...), то шифрування Віженера можна представити формулою Ci = (Pi + Kj) mod 33, де Kj - j-та літера ключового слова.

Табличне представлення:

• • • • • • • • • • • • • • • • • • • • • • • •

• • • • • • • • • • • • • • • • • • • • • • • •

По вертикалі вибираємо літери відкритого тексту, а по горизонталі - ключа, на перетині цих значень отримуємо знаки шифротексту.

Наприклад, відкритий текст: «поліалфавітнийшифр»

Ключ: «ключключключключкл»

Шифротекст: «аайдйщтцлхіучцхґдв».

Система Діффі-Хелмана

Алгоритм Діффі-Хеллмана – алгоритм, що дозволяє двом сторонам отримати загальний секретний ключ, використовуючи незахищений від прослуховування, але захищений від підміни канал зв'язку. Цей ключ може бути використаний для шифрування подальшого обміну з допомогою алгоритму симетричного шифрування.

Спочатку генеруються два великих простих числа n і q. Ці два числа не обов'язково зберігати в секреті. Далі один з партнерів P1 генерує випадкове число x і посилає іншому учаснику майбутніх обмінів P2 значення A = qx mod n

Після отримання А партнер P2 генерує випадкове число y і посилає P2 обчислене значення B = qy mod n

Партнер P1, отримавши В, обчислює Kx = Bx mod n, а партнер P2 обчислює Ky = Ay mod n. Алгоритм гарантує, що числа Ky і Kx рівні і можуть бути використані в якості секретного ключа для шифрування. Адже навіть перехопивши числа Аі В, важко обчислитиKx абоKy.

Стенографія. S-Tools

Стеганографія — тайнопис, при якому повідомлення, закодоване таким чином, що не виглядає як повідомлення — на відміну від криптографії. Таким чином непосвячена людина принципово не може розшифрувати повідомлення — бо не знає про факт його існування.

Якщо криптографія приховує зміст повідомлення, то стеганографія приховує сам факт існування повідомлення.

Комп'ютерна стеганографія базується на двох принципах. По-перше, аудіо- і відеофайли, а також файли з оцифрованими зображеннями можна деякою мірою змінити без втрати функціональності. По-друге, можливості людини розрізняти дрібні зміни кольору або звуку обмежені. Методи стеганографії дають можливість замінити несуттєві частки даних на конфіденційну інформацію. Сімейна цифрова фотографія може містити комерційну інформацію, а файл із записом сонати Гайдна — приватний лист.

S-Tools – програма для захисту даних, що надійно приховує від сторонніх не лише зміст, але й сам факт існування визначених файлів.

S-Tools здатна поміщати невеликі файли в зображення формату GIF і BMP чи в аудіофайли формату WAV. Вміст контейнера додатково шифрується (з використанням алгоритмів IDEA, DES, Triple DES або MDC) і захищається паролем.

Програма S-Tools приховує дані LSB-методом. LSB (Least Significant Bit – найменший значущий біт) – суть методу полягає в заміні останніх значущих бітів у контейнері на біти приховуваної інформації. Наприклад, розглянемо 24-розрядне растрове зображення як контейнер. Кожному пікселу відповідає три байти (значення трьох компонент кольору – червоного, зеленого і синього). Приховані дані можна записувати в останній біт кожного байта (тобто один піксел зображення міститиме три біти секретних даних). Різниця між пустим і заповненим контейнером візуально буде непомітною.

Принцип роботи цього методу для аудіофайлів аналогічний, як для растрових зображень. У разі аудіофайлів для запису інформації використовуються молодші біти кожного звукового семплу.

Системи ADFGVX

Системи PGP

PGP представляє собою гібридну систему, яка включає в себе систему з відкритим ключем (асиметричний алгоритм) і звичайний алгоритм з секретним ключем (симетричний алгоритм), що дає високу швидкість, характерну для симетричних алгоритмів і суттєві зручності, характерні для криптографії з відкритим ключем. З точки зору користувача PGP веде себе як система з відкритим ключем. У криптосистемах з відкритим ключем генерується за допомогою спеціального математичного алгоритму пара ключів – один відкритий і один секретний. Повідомлення шифрується за допомогою одного ключа, і дешифрується з допомогою іншого (причому неважливо яким саме з двох ключів проводиться шифрування). Повідомлення не можна розшифрувати за допомогою ключа шифрування. Зазвичай ви опубліковує свій відкритий ключ, роблячи його доступним будь-кому, хто захоче надіслати вам зашифроване повідомлення. Така людина зашифрує повідомлення вашим відкритим ключем, при цьому ні він сам, ні хто інший не можуть розшифрувати шифроване повідомлення. Тільки та людина, яка має секретний ключ, відповідний відкритому ключу, тобто ви можете розшифрувати повідомлення. Очевидно, що секретний ключ повинен зберігатися в таємниці.

Величезною перевагою такого способу шифрування є те, що на відміну від звичайних методів шифрування, немає необхідності шукати безпечний спосіб передачі ключа адресату. Іншою корисною рисою таких криптосистем є можливість створити цифровий "підпис" повідомлення, зашифрувавши його своїм секретним ключем. Тепер, за допомогою вашого відкритого ключа будь-хто зможе розшифрувати повідомлення і таким чином переконатися, що його зашифрував дійсно власник секретного ключа.

PGP використовує для шифрування системи з відкритим ключем RSA або Diffle-Hellman/DSS в парі зі звичайними методами шифрування AES, CAST, TripleDES, IDEA, Twofish. В методах AES, CAST, TripleDES, IDEA, Twofish для шифрування використовується один ключ, як і в інших симетричних криптосистемах, той же ключ дешифрує повідомлення.

Інформаційний захист ПК

Забезпечення інформаційного захисту ПК вимагає виконання комплексу завдань, найважливішими серед яких є виконання процедур автентифікації, авторизації, аудиту, дотримання конфіденційності, доступності та цілісності даних.

Автентифікація – процес, за допом. якого одна сторона (система) засвідчує, що інша сторона (користувач) є тим, за кого себе видає.

Авторизація – процес, за допомогою якого перевіряють, чи має право користувач після успішної автентифікації отримати доступ до запитаних ним ресурсів.

Аудит – збирання інформації про різні події у системі (успішні та безуспішні спроби автентифікації у системі, спроби отримати доступ до об'єктів), важливі для її безпеки,і збереження цієї інформації у формі, придатній для подальшого аналізу.

Конфіденційність – можливість приховання даних від стороннього доступу. Цілісність – спроможність захистити дані від вилучення або зміни (випадкової чи навмисної). Доступність – гарантія того,що легітимний користувач після автентифікації зможе отримати доступ до запитаного ресурсу, якщо він має на це право.

Закрита інформація, що знаходиться в ПК, потребує захисту, проблема якого пов'язана із рішенням двох взаємопов'язаних питань:

1. Забезпечення збереження інформації – захист інформації від видозмінення, видалення і пошкодження, а також використання надійних комп'ютерів і програмних комплексів, які налагоджені; збереження структури конфіденційних даних;

2. Контроль доступу до інформації – забезпечення надійної ідентифікації користувачів і блокування спроб несанкціонованого читання запису даних.

В питанні захисту інформації актуальними проблемами є: • витік даних • віруси • хакери • спам • апаратні та програмні збої.

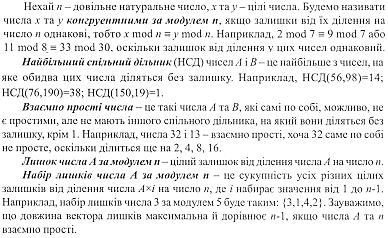

Елементи теорії чисел

Закон України «Про інформацію»

Цей Закон регулює відносини щодо створення, збирання, одержання, зберігання, використання, поширення, охорони, захисту інформації.

Захист інформації в Internet

Якщо комп'ютер підключений до Інтернету, то в принципі будь-який користувач, також підключений до Інтернету, може одержати доступ до інформаційних ресурсів цього комп'ютера. Якщо сервер має з'єднання з Інтернетом і одночасно служить сервером локальної мережі (Інтранет-сервером), то можливо несанкціоноване проникнення з Інтернету в локальну мережу.

Механізми проникнення з Інтернету на локальний комп'ютер і в локальну мережу можуть бути різними:

• Web-сторінки, що завантажуються в браузер можуть містити активні елементи Active-Х або Java-аплети, здатні виконувати деструктивні дії на локальному комп'ютері;

• деякі Web-сервери розміщають на локальному комп'ютері текстові файли cookie, використовуючи які можна одержати конфіденційну інформацію про користувача локального комп'ютера;

• за допомогою спеціальних утиліт можна одержати доступ до дисків і файлам локального комп'ютера й ін.

Для того щоб цього не відбувалося, установлюється програмний або апаратний бар'єр між Інтернетом і Інтранетом за допомогою брандмауера (firewall — міжмережевий екран). Брандмауер відслідковує передачу даних між мережами, здійснює контроль поточних з'єднань, виявляє підозрілі дії й тим самим запобігає несанкціонованому доступу з Інтернету в локальну мережу.

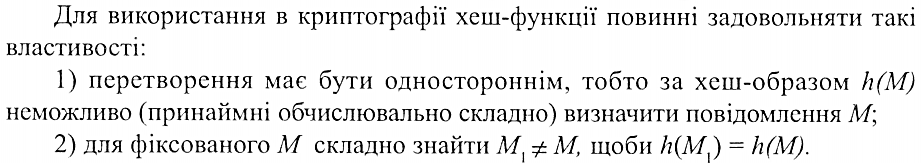

13.1. Хеш-функції. Вимоги Хеш-функції. Схема цифрового підпису при застосуванні Н(М) для алгоритму RSA

Хеш функція – це деяка функція h(K), яка бере ключ K і повертає адресу, по якому проводиться пошук в хеш-таблиці, щоб отримати інформацію, пов'язану з K.

RSA — криптографічна система з відкритим ключем. RSA став першим алгоритмом такого типу, придатним і для шифрування і для цифрового підпису. Алгоритм використовується у великій кількості криптографічних застосунків.

Криптосистема Ель Гамаля

Ця система є альтернативою до RSA і при однаковому значенні ключа забезпечує таку ж криптостійкість.

На відміну від RSA метод Ель – Гамаля заснований на проблемі дискретного логарифма. Цим він подібний до алгоритму Діффі – Хелмана. Якщо підносити число до ступеня в скінченному полі досить легко, то відновити аргумент за значенням (знайти логарифм) досить складно.

Основу системи становлять параметри p i g – числа, перше з яких – просте, а друге – ціле.

Далі Аліса генерує секретний ключ a і обчислює відкритий ключ  . Якщо Боб хоче надіслати послати Алісі повідомлення m, то він вибирає випадкове число k, менше, ніж р, і обчислює

. Якщо Боб хоче надіслати послати Алісі повідомлення m, то він вибирає випадкове число k, менше, ніж р, і обчислює

, де ⊕ означає побітове додавання за модулем 2. Потім Боб надсилає (у1,у2) Алісі. Аліса, одержавши зашифроване повідомлення, відновлює його:

, де ⊕ означає побітове додавання за модулем 2. Потім Боб надсилає (у1,у2) Алісі. Аліса, одержавши зашифроване повідомлення, відновлює його:

Особливості стандарту AES

AES (Advanced Encryption Standard), також відомий під назвою Rijndael — симетричний алгоритм блочного шифрування з розміром блока 128 біт і ключем 128/192/256 біт. У результаті жорстокого відбору у рамка конкурсу AES, що проводився урядом США починаючи з 1997 року, був визнаний найкращим і прийнятий як державний стандарт шифрування Сполучених Штатів у 2001 році (FIPS 197). Розроблений Рейменом і Дейменом.

По суті, алгоритм шифрування, запропонований авторами, і AES не є одне і те ж саме. Алгоритм шифрування Рейндол підтримує широкий діапазон розміру блоку та ключа. Алгоритм AES має фіксовану довжину у 128 біт, а розмір ключа може приймати значення 128, 192 або 256 біт. В той час як алгоритм Рейндол підтримує розмірність блоку та ключа із кроком 32 біт у діапазоні від 128 до 256. Через фіксований розмір блоку алгоритм шифрування AES оперує із масивом 4×4 байт, який називається станом (версії алгоритму із більшим розміром блоку мають додаткові колонки).

У червні 2003 року Агентство національної безпеки США постановило, що алгоритм AES з довжиною ключа 128 біт є достатньо надійним, щоб використовувати його для захисту інформації, що становить державну таємницю, а для найвищого рівня TOP SECRET – AES з ключем 192/256 біт.

На відміну від більшості інших алгоритмів шифрування AES має досить простий математичний опис. Це викликало досить негативні відгуки у наукових колах. Багато вчених висловлювали побоювання щодо безпечності алгоритму шифрування AES, що ґрунтується на неперевіреному стверджуванні про тяжкість розв’язання певних видів рівнянь, на яких базується код.

Станом на сьогодні AES є одним з найрозповсюджених алгоритмів симетричного шифрування. Підтримка криптографічного алгоритму AES на апаратному рівні введена фірмою Intel в новітнє сімейство високопродуктивних процесорів сімейства Sandy Bridge. Алгоритм шифрування використовується в сучасних захищених мережевих протоколах і платних сервісах.

Станом на сьогодні AES є одним з найрозповсюджених алгоритмів симетричного шифрування. Підтримка криптографічного алгоритму AES на апаратному рівні введена фірмою Intel в новітнє сімейство високопродуктивних процесорів сімейства Sandy Bridge. Алгоритм шифрування використовується в сучасних захищених мережевих протоколах і платних сервісах.

15.1. Потокові шифри, алгоритм потокового шрифта RC4. Шифрування. Потоковий шифр на основі генератора BBS. Переваги і недоліки потокових шрифтів

Потоковий шифр - група симетричних шифрів, які шифрують кожен символ відкритого тексту незалежно від інших символів. У основі таких шифрів є шифр XOR. З тією відмінністю, що гама для шифру XOR формується за певним алгоритмом, який є криптостійким генератором (з використанням ключа) псевдовипадкої послідовності символів. Існує багато сучасних шифрів даного класу. Для прикладу можна назвати RC4.

RC4 – потоковий шифр, розроблений Рівестом в 1987 році, який широко застосовується в різних системах захисту інформації в комп'ютерних мережах (наприклад, в протоколах SSL і TLS, алгоритмі безпеки бездротових мереж WEP та WPA, для шифрування паролів в Windows NT). Довжина ключа може становити від 40 до 256 біт.

Основні переваги шифру - висока швидкість роботи і змінний розмір ключа. RC4 досить вразливий, якщо використовуються не випадкові або пов'язані ключі, один ключовий потік використовується двічі. Ці фактори, а також спосіб використання можуть зробити криптосистему небезпечною (наприклад WEP).

Програмний генератор двійкових послідовностей BBS (назва – від перших літер авторів – Ленори та Мануеля Блум та Майка Шуба) вважають одним з найсильніших програмних генераторів псевдовипадкових послідовностей. Він вважається криптографічно стійким, і може використовуватися у серйозних криптографічних застосуваннях.

Нехай є два простих числа, p i q, причому p≡q≡3 mod 4. Добуток цих чисел n=pq називається цілим числом Блума. Оберемо ще одне випадкове число, х, взаємно просте з n та обчислимо x0≡x mod n. Це число вважається стартовим числом генератора. Далі можна обчислити наступні біти послідовності за формулою: xi≡xi-12mod n та

si≡xi mod 2.

Останнє визначає, що в якості виходу генератора обирається молодший біт числа xі. Отже ми можемо записати (див. зліва).

Афінні шифри

Афінні шифри — підклас шифрів заміни, що включає як частковий випадок шифр Віженера і навіть шифр перестановки з фіксованим періодом.

Афінних шифр - це окремий випадок більш загального моноалфавітного шифру підстановки. До шифрів підстановки відноситься також шифр Цезаря. Оскільки афінних шифр легко дешифрувати, він володіє слабкими криптографічними властивостями.

В афінному шифрі кожній букві алфавіту розміру  ставиться у відповідність число з діапазону

ставиться у відповідність число з діапазону  . Потім за допомогою модульної арифметики для кожного числа, відповідній букві вихідного алфавіту, обчислюється нове число, яке замінить старе в шифротексті. Функція шифрування для кожної літери

. Потім за допомогою модульної арифметики для кожного числа, відповідній букві вихідного алфавіту, обчислюється нове число, яке замінить старе в шифротексті. Функція шифрування для кожної літери

де модуль

де модуль  - розмір алфавіту, а пара

- розмір алфавіту, а пара  і

і  - ключ шифру. Значення

- ключ шифру. Значення  має бути вибрано таким, що

має бути вибрано таким, що  і

і  взаємно прості числа. Функція розшифрування

взаємно прості числа. Функція розшифрування

Де  - зворотне до

- зворотне до  число по модулю

число по модулю  . Тобто воно задовольняє рівнянню

. Тобто воно задовольняє рівнянню

Зворотне до  число існує тільки в тому випадку, коли

число існує тільки в тому випадку, коли  і

і  - взаємно прості. Значить, при відсутності обмежень на вибір числа

- взаємно прості. Значить, при відсутності обмежень на вибір числа  розшифрування може виявитися неможливим. Покажемо, що функція розшифрування є зворотною до функції шифрування

розшифрування може виявитися неможливим. Покажемо, що функція розшифрування є зворотною до функції шифрування

Кількість можливих ключів для афінного шифру можна записати через функцію Ейлера як.

Так як афінних шифр є по суті моноалфавитним шифром заміни, то він є досить уразливими цього класу шифром. Шифр Цезаря - це афінних шифр з  , що зводить функцію шифрування до простого лінійного зсуву.

, що зводить функцію шифрування до простого лінійного зсуву.

Стеганографія

Стеганографія —тайнопис, при якому повідомлення, закодоване таким чином, що не виглядає як повідомлення — на відміну від криптографії. Таким чином непосвячена людина принципово не може розшифрувати повідомлення — бо не знає про факт його існування.

Якщо криптографія приховує зміст повідомлення, то стеганографія приховує сам факт існування повідомлення.

Слово «стеганографія» означає приховане письмо, яке не дає можливості сторонній особі взнати про його існування. Сучасним прикладом є випадок роздрукування на ЕОМ контрактів з малопомітними викривленнями обрисів окремих символів тексту — так вносилась шифрована інформація про умови складання контракту.

Комп'ютерна стеганографія базується на двох принципах. По-перше, аудіо- і відеофайли, а також файли з оцифрованими зображеннями можна деякою мірою змінити без втрати функціональності. По-друге, можливості людини розрізняти дрібні зміни кольору або звуку обмежені. Методи стеганографії дають можливість замінити несуттєві частки даних на конфіденційну інформацію. Сімейна цифрова фотографія може містити комерційну інформацію, а файл із записом сонати Гайдна — приватний лист.

Щодо впровадження засобів програмно-технічного захисту в ІС, розрізняють два основні його способи:

• додатковий захист — засоби захисту є доповненням до основних програмних і апаратних засобів комп'ютерної системи;

• вбудований захист — механізми захисту реалізуються у вигляді окремих компонентів ІС або розподілені за іншими компонентами системи.

Перший спосіб є більш гнучким, його механізми можна додавати і вилучати за потребою, але під час його реалізації можуть постати проблеми забезпечення сумісності засобів захисту між собою та з програмно-технічним комплексом ІС. Вмонтований захист вважається більш надійним і оптимальним, але є жорстким, оскільки в нього важко внести зміни. Таким доповненням характеристик способів захисту зумовлюється те, що в реальній системі їх комбінують.

Квантова криптографія

Квантова криптографія - метод захисту комунікацій, заснований на певних явищах квантової фізики. На відміну від традиційної криптографії, яка використовує математичні методи, щоб забезпечити таємність інформації, квантова криптографія зосереджена на фізиці інформації, так як розглядає випадки, коли інформація переноситься за допомогою об'єктів квантової механіки. Технологія квантової криптографії спирається на принципову невизначеність поведінки квантової системи - неможливо одночасно отримати координати і імпульс частинки, неможливо виміряти один параметр фотона, не спотворивши інший. Це фундаментальна властивість природи у фізиці відома як принцип невизначеності Гейзенберга, який був сформульований в 1927 р.

Приклад схеми передачі та перехвату ключа шифрування:

1. Для створення ключа абонент А посилає фотони через прямий або діагональний поляризуючий фільтр і записує напрям площини поляризації.

2. Для кожного біта, що поступив, абонент Б випадковим чином вибирає фільтр для виявлення і записує поляризацію і значення біта.

3. Коли зловмисник Е пробує відстежити послідовність фотонів, принципи квантової механіки не дозволяють йому використовувати обидва типи фільтрів для з'ясування напрямку поляризації одного фотона. Якщо Е вибирає неправильний фільтр, то виникають помилки, зумовлені зміною поляризації.

4. Отримавши всі фотони, абонент Б відкрито повідомляє абоненту А послідовність фільтрів, які він використовував для фотонів, які поступили. Про значення бітів він нічого не повідомляє.

Абонент А говорить абоненту Б, які фільтри він вибрав правильно. Виміряні з їх допомогою біти будуть використовуватися при формуванні ключа для шифрування повідомлення.

В даний час вже пропонують перші комерційні системи квантового розподілу ключів. За масовістю застосування системи квантової комунікації ще дуже не скоро зможуть наблизитися до асиметричної криптографії, проте вже зараз системи квантової комунікації можуть знайти застосування для захисту особливо важливих каналів зв'язку.

Захист інформації в стільникових мережах

Глобальна система мобільного зв'язку (GSM) - найпопулярніша технологія рухомого зв'язку в світі. За даними деякими даними мережі GSM налічують понад 747,5 млн. абонентів в 184 країнах.

Типова схема мережі:

Основу системи безпеки GSM складають три секретних алгоритми (офіційно не розкриті й понині, що повідомляються лише тим, кому це потрібно за необхідності - постачальникам обладнання, операторам зв'язку і т.д.):

· А3 - алгоритм аутентифікації, що захищає телефон від клонування;

· А8 - алгоритм генерації криптоключа, по суті справи односпрямований функція, яка бере фрагмент виходу від A3 і перетворює його в сеансовий ключ для A5;

· A5 - власне алгоритм шифрування оцифрованої мови для забезпечення конфіденційності переговорів. У GSM використовуються два основні різновиди алгоритму: A5 / 1 - "сильна" версія шифру для обраних країн і A5 / 2 - ослаблена для всіх інших.

Мобільні станції (телефони) забезпечені смарт-картою, яка містить A3 і A8, а в самому телефоні є ASIC-чіп з алгоритмом A5. Базові станції також забезпечені ASIC-чіпом з A5 і "центром аутенітіфікаціі", що використовують алгоритми A3-A8 для ідентифікації мобільного абонента та генерації сеансового ключа.

Аналіз можливих загроз

Розвиток нових інформаційних технологій, загальна комп'ютеризація та різке збільшення кількості інформаційно-комунікаційних систем і мереж (ІКСМ) призвели до того, що інформаційна безпека не тільки стає обов'язковою, вона ще й одна з характеристик інформаційних систем.

Побудова надійного та ефективного захисту інформаційної системи неможлива без попереднього аналізу можливих загроз безпеки системи. Цей аналіз повинен складатися з наступних етапів :

· виявлення характеру інформації, яка зберігається в системі;

· оцінку цінності інформації, яка зберігається в системі;

· побудова моделі зловмисника;

· визначення та класифікація загроз інформації в системі (несанкціоноване зчитування, несанкціонована модифікація і т.д.);

Під загрозою безпеки інформаційним ресурсам розуміють дії, які можуть призвести до спотворення, несанкціонованого використання або навіть до руйнування інформаційних ресурсів керованої системи, а також програмних і апаратних засобів.

Загрози інформаційним ресурсам та послугам можна класифікувати за наступними критеріями:

· інформаційної безпеки (загрози конфіденційності даних і програм; загрози цілісності даних, програм, апаратури; загрози доступності даних; загрози відмови від виконання операцій).

· по компонентам інформаційних систем, на які загрози націлені (інформаційні ресурси та послуги, персональні дані, програмні засоби, апаратні засоби, програмно-апаратні засоби;);

· за способом здійснення (випадкові,навмисні,дії природного та техногенного характеру);

· за розташуванням джерела загроз (внутрішні та зовнішні.).

Таким чином, на основі проведеного аналізу сучасних загроз інформаційним ресурсам систем та мереж передачі даних проведено їх класифікацію за базовими критеріями. На основі проведених досліджень запропоновано систему принципів організації захисту інформаційних систем.

Последнее изменение этой страницы: 2016-08-11

lectmania.ru. Все права принадлежат авторам данных материалов. В случае нарушения авторского права напишите нам сюда...