Категории:

ДомЗдоровьеЗоологияИнформатикаИскусствоИскусствоКомпьютерыКулинарияМаркетингМатематикаМедицинаМенеджментОбразованиеПедагогикаПитомцыПрограммированиеПроизводствоПромышленностьПсихологияРазноеРелигияСоциологияСпортСтатистикаТранспортФизикаФилософияФинансыХимияХоббиЭкологияЭкономикаЭлектроника

Протоколы виртуальных частных сетей

Безопасность передачи IP-пакетов через Интернет в VPN реализуется с помощью туннелирования. Туннелирование (tunneling) – это процесс включения IP-пакетов в пакеты другого формата, позволяющий передавать зашифрованные данные через открытые сети. В Windows Server 2003 поддерживаются следующие протоколы

туннелирования:

1. PPTP (Point-to-Point Tunneling Protocol) – протокол туннелирования соединений «точка-точка», основан на протоколе РРР (описан в RFC 2637). Поддерживает все возможности, предоставляемые РРР, в частности аутентификацию по протоколам PAP, CHAP, MS-CHAP, MS-CHAP v2, EAP. Шифрование данных обеспечивается методом MPPE (Microsoft Point-to-Point Encryption), который применяет алгоритм RSA/RC4. Сжатие данных происходит по протоколу MPPC (Microsoft Point-to-Point Compression),

описанному в RFC 2118. Недостатком протокола является относительно низкая скорость передачи данных.

2. L2TP (Layer 2 Tunneling Protocol – туннельный протокол канального уровня) – протокол туннелирования, основанный на протоколе L2F (Layer 2 Forwarding), разработанном компанией Cisco, и протоколе PPTP. Описан в RFC 2661. Поддерживает те же протоколы аутентификации, что и PPP. Для шифрования данных используется протокол IPsec. Также поддерживает сжатие данных. Имеет более высокую скорость передачи данных, чем PPTP. Протокол PPTP остается единственным протоколом, который поддерживают старые версии Windows (Windows NT 4.0, Windows 98, Windows Me). Однако существует бесплатный VPN-клиент Microsoft L2TP/IPsec, который позволяет старым операционным системам Windows устанавливать соединение VPN по протоколу L2TP. Информация для аутентификации об именах пользователей и их паролях, так же как при удаленном доступе, извлекается либо из каталога Active Directory, либо из базы данных RADIUS-сервера.

57. Протокол RADIUS. Назначение и использование.

Протокол RADIUS

Протокол RADIUS (Remote Authentication Dial-In User Service – служба аутентификации пользователей удаленного доступа) предназначен для аутентификации, авторизации и учета удаленных пользователей и обеспечивает единый интерфейс для систем на разных платформах (Windows, UNIX и т. д.). Протокол описан в RFC 2865 и 2866.Протокол RADIUS работает по модели «клиент-сервер». RADIUS- сервер хранит данные о пользователях, RADIUS-клиенты обращаются к серверу за информацией.

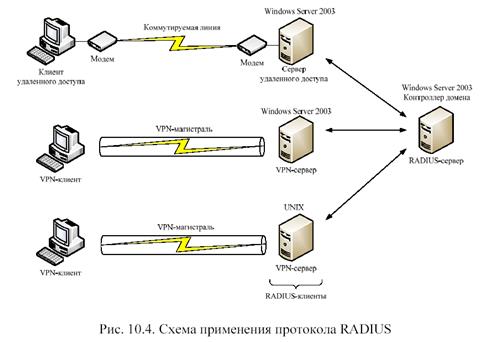

В Windows Server 2003 протокол RADIUS входит в состав двух служб: служба Интернет-аутентификации IAS (Internet Authentication Service) реализует RADIUS-сервер, а при помощи службы маршрутизации и удаленного доступа RRAS можно настроить RADIUS-клиент. Схема сети с применением RADIUS-сервера показана на рис. 10.4. В этой схеме RADIUS-сервер установлен на контроллер домена и интегрирован со службой каталога Active Directory.

58. Протокол Telnet: схема работы, переменные, проблемы безопасности.

Telnet обычно используется для обеспечения пользователей ориентируемыми сеансами входа в систему с командной строки между удаленными компьютерами в сети Интернет. Telnet - также название программы, при помощи которой пользователь, чтобы установить сеанс telnet с удаленным компьютером.

Подробности протокола Telnet

Telnet - клиент-серверный протокол, основанный на TCP, и клиенты в общем случае соединяется с портом 23 на удаленном компьютере, предоставляющем такую услугу. Частично из-за конструкции протокола и частично из-за гибкости, обычно снабжаемой программами telnet, можно использовать программу telnet, чтобы установить интерактивное подключение TCP с некоторой другой услугой удаленного компьютера.

Протокол telnet может быть представлен в виде ядра и наборов дополнений. Ядро протокола описано в соответствии с IETF документами RFC 854 и RFC 855, которые также собраны вместе в STD 8, который определяет только базисные эксплуатационные показатели протокола и способа определения и осуществления дополнений к нему. Имеется много дополнений, некоторые из которых были приняты как стандарты Интернет, некоторые нет. IETF STD документы с номерами от 27 до 32 описывают различные дополнения протокола telnet (большинство из которых являются чрезвычайно общими). Из оставшихся дополнений наиболее полезные – вероятно те, которые находятся на рассмотрении IETF в качестве будущих стандартов; подробности в STD 1.

Безопасность Telnet

Telnet не шифрует никакие данные, которые посылаются через установленную связь, и таким образом становиться возможным прослушивание связи и использовании пароль позже для злонамеренных целей.

Отсутствие системы аутентификации в telnet не дает никакой гарантии, что связь, установленная между двумя удаленными хостами не будет прервана в середине.

Нежелательно использование протокола telnet в системах, для которых важна безопасность, таких как общественный Интернет. Сеансы telnet не поддерживают шифрование данных.

Клиенты telnet иногда используются для того, чтобы вручную «общаться» с некоторыми другими сервисами. Командная строка клиента Telnet принимает следующие команды.

Open - имя_узла. Для установки соединения с узлом по протоколу Telnet

Close - Для закрытия существующего соединения по протоколу Telnet

Display - Для просмотра текущих параметров клиента Telnet

Send - Для отправления команд на сервер Telnet.

quit - Для выхода из клиента Telnet

set - С одним из следующих аргументов используется для настройки клиента Telnet в текущем сеансе.

59. Протокол SSH: схема работы, достоинства и недостатки.

SSH (англ. SecureSHell — «безопасная оболочка») — сетевой протокол сеансового уровня, позволяющий производить удалённое управление операционной системой и туннелирование TCP-соединений (например, для передачи файлов). Сходен по функциональности с протоколом Telnet, но, в отличие от него, шифрует весь трафик, включая и передаваемые пароли.

Распространены две реализации SSH: собственническая коммерческая и бесплатная свободная. Свободная - OpenSSH. Собственническая = SSH Inc., она бесплатна для некоммерческого использования.

Протокол SSH-2 в отличие от протокола telnet устойчив к атакам прослушивания трафика («снифинг»), но неустойчив к атакам «man-in-the-middle». Протокол SSH-2 также устойчив к атакам путем присоединения посредине (англ. sessionhijacking) - невозможно включиться в или перехватить уже установленную сессию.

Для работы по SSH нужен SSH-сервер и SSH-клиент. Сервер прослушивает соединения от клиентских машин и при установлении связи производит аутентификацию, после чего начинает обслуживание клиента. Клиент используется для входа на удаленную машину и выполнения команд.

Примеры использования SSH:

Команда подключения к локальному SSH-серверу из командной строки GNU/Linux или FreeBSD для пользователя pacify (сервер прослушивает нестандартный порт 30000): $ ssh -p 30000 [email protected]

Генерация пары SSH-2 RSA-ключей длиной 4096 бита программой puttygen под UNIX‐подобными ОС: $ puttygen -t rsa -b 4096 -o sample

Для использования SSH в Python существуют такие модули, как python-paramiko.

SSH-туннелирование

SSH-туннель — это туннель, создаваемый посредством SSH-соединения и используемый для шифрования туннелированных данных. Используется для того, чтобы обезопасить передачу данных в Интернете . Созданием Socks-прокси для приложений, которые не умеют работать через SSH-туннель, но могут работать через Socks-прокси. Использованием приложений, умеющих работать через SSH-туннель.

Техническая информация

SSH — это протокол прикладного уровня. SSH-сервер обычно прослушивает соединения на TCP-порту 22. Спецификация протокола SSH-2 содержится в RFC 4251. Для аутентификации сервера в SSH используется протокол аутентификации сторон на основе алгоритмов электронно-цифровой подписи RSA или DSA. Для аутентификации клиента также может использоваться ЭЦП RSA или DSA, но допускается также аутентификация при помощи пароля (режим обратной совместимости с Telnet) и даже ip-адреса хоста (режим обратной совместимости с rlogin). Аутентификация по паролю наиболее распространена; она безопасна, так как пароль передается по зашифрованному виртуальному каналу. Аутентификация по ip-адресу небезопасна, эту возможность чаще всего отключают

Схема работы

При запросе клиента сервер сообщает ему, какие методы аутентификации он поддерживает(это определяется в опции PreferredAuthenticationssshd.conf) иклиент по очереди пытается проверить их. Способы аутентификации пользователей через SSH:

· По адресу клиента По публичному ключу

· Обычная парольная аутентификация

60. Язык VBScript: общая структура, типы данных, переменные.

VisualBasicScriptingEdition (обычно просто VBScript) — скриптовый язык программирования, интерпретируемый компонентом WindowsScriptHost. Он широко используется при создании скриптов в операционных системах семейства MicrosoftWindows.VBScript был создан компанией Microsoft как замена устаревшему пакетному языку, интерпретируемому приложением command.com.

Область применения

Скрипты на языке VBScript чаще всего используются в следующих областях, использующих продукцию Microsoft:

· автоматизация администрирования систем Windows;

· серверный программный код в страницах ASP;

· клиентские скрипты в браузере InternetExplorer.

Такой тип сценариев обычно используется для:

· создания сложных сценариев;

· использования объектов из других приложений и библиотек;

· скрытия окон в ходе выполнения сценария;

· шифрования логики сценария.

В основном VBS-сценарии применяются для обработки данных, управления системой, работы с учетными записями пользователей и компьютеров, взаимодействия с офисными приложениями, работы с базами данными и прочих сложных задач.

VBS-сценарий - это обычный текстовый файл с именем *.VBS, который легко править в блокноте, а запускать на исполнение - двойным щелчком мыши или вызовом по имени в консоли.

Сценарии не компилируются, а интерпретируются. То есть для обработки скрипта в системе должен присутствовать интерпретатор языка VBS, и таких интерпретаторов в Windows два: оконный WScript и консольный CScript, оба интерпретатора это WindowsScriptHost (WSH).

Правила языка

В VisualBasic работают следующие правила:

· длина строки не ограничена;

· регистр символов не учитывается;

· количество пробелов между параметрами не учитывается;

· строку команды можно разрывать, а на месте разрыва нужно вставлять символ " _ ";

· максимальная длина имени переменной 255 символов;

· комментарии обозначаются символом " ' ".

Переменные

Если же в начале сценария объявить директиву OptionExplicit, то все переменные нужно определять заранее с помощью следующих конструкций:

Dim ValueName1 ' переменная, доступная всем подпрограммам;

Public ValueName2 ' переменная, доступная всем подпрограммам;

Private ValueName3 ' переменная, доступная только текущей программе и ее подпрограммам;

Константы объявляются в начале сценария с помощью конструкции:

Const ConstName1 = Value1 ' константа, доступная всем подпрограммам;

PublicConst ConstName2 = Value2 ' константа, доступная всем подпрограммам;

PrivateConst ConstName3 = Value3 ' константа, доступная только текущей программе и ее подпрограммам.

Тип переменной присваивается автоматически после внесения в неё первого значения. В VisualBasic существуют следующие типы данных:

empty - неинициализированная переменная;

null - пустая переменная;

boolean - логический тип, возможные значения: False, True или 0, 1;

integer - 16-битное целое число, возможные значения: -32768 .. 32767;

long - 32-битное целое число, возможные значения: -2147483648 .. 2147483647;

В VBS-сценариях возможно использование массивов переменных, которые позволяют хранить списки, таблицы и даже более сложные конструкции. Одномерные массивы (списки) могут быть динамическими, то есть они позволяют изменять свою размерность в ходе работы сценария. Все массивы объявляются командой Dim:

DimArrayName(Dimension)

Объекты, их методы и свойства

VBS-сценарии, как и их родитель - язык VisualBasic, является объектно-ориентированным языком программирования, то есть основной концепцией является понятие объектов и классов

Класс — это тип, описывающий устройство объектов. Объект подразумевает под собой нечто, что обладает определённым поведением и способом представления, объект — это экземпляр класса. Класс можно сравнить с чертежом, согласно которому создаются объекты. Обычно классы разрабатывают таким образом, чтобы их объекты соответствовали объектам предметной области.

Все объекты, с которыми работает WindowsScriptHost, имеют методы и свойства. Чтобы обратиться к методу, необходимо указать объект, а через точку - метод с необходимыми параметрами.

Аналогичная ситуация со свойствами, но свойства можно как назначать, так и считывать в переменные и другие свойства, правда, следует учитывать тип данных переменных и свойств, иначе сценарий выдаст ошибку несовместимости типов данных.

Последнее изменение этой страницы: 2016-08-29

lectmania.ru. Все права принадлежат авторам данных материалов. В случае нарушения авторского права напишите нам сюда...