Категории:

ДомЗдоровьеЗоологияИнформатикаИскусствоИскусствоКомпьютерыКулинарияМаркетингМатематикаМедицинаМенеджментОбразованиеПедагогикаПитомцыПрограммированиеПроизводствоПромышленностьПсихологияРазноеРелигияСоциологияСпортСтатистикаТранспортФизикаФилософияФинансыХимияХоббиЭкологияЭкономикаЭлектроника

Находит число знаков введенного числа

Находит число знаков введенного числа

19. В результате выполнения алгоритма

А := 12

В := 10

А := 2 * А – В

В := А / 2

переменные А и В примут значения А = 14; В = 7

20. Значение переменной d после выполнения фрагмента алгоритма (операция mod ( х, y ) – получение остатка целочисленного деления х на y)

k := 30

выбор

| при mod( k, 12 ) = 7: d := k;

| при mod( k, 12 ) < 5: d := 2;

| при mod( k, 12 ) > 9: d := 3;

| иначе d := 1;

все

равно 1

21. Сетевым протоколом является набор правил

22. Представленная на рисунке сеть  соответствует топологии общая шина

соответствует топологии общая шина

23. FTP – это имя протокола сети, обслуживающего прием и передачу файлов

24. Программными средствами для защиты информации в компьютерной сети являются: Firewall и Brandmauer

25. Деятельность, направленная на исправление ошибок в программной системе, называется отладка

26. Основой метода структурного программирования являются: принцип модульности разработки сложных программ и использование композиции трех базовых элементов – линейной, ветвления и циклической структур

27. В концепции объектно-ориентированного подхода к программированию не входит...дискретизация

28. Языком логического программирования является…Prolog

29. В языках программирования константа – это величина, не изменяющая свое значение в процессе работы программы

30. Непосредственное покомандное выполнение исходной программы на языке высокого уровня происходит в процессе …интерпретации

31. Мера неопределенности в теории информации называется ...энтропией

32. Сканирование книги является операцией преобразования данных. Преобразования

33. Для хранения на диске текста «ПЕРВЫЙ_КУРС» в системе кодирования ASCII (8 бит на 1 символ) необходимо ________ бит. Ответ: 88

34. Строчная буква в системе ASCII занимает память объемом Ответ: 1 байт

35. Поле данных длиной в двойное слово занимает память объемом

Ответ: 4 байта

36. Выберите вариант, в котором объемы памяти расположены в порядке убывания.

Ответ: 1 Кбайт, 1010 байт, 20 бит, 2 байта, 10 бит

37. Выберите вариант, в котором объемы памяти расположены в порядке возрастания.

Ответ: 15 бит, 2 байта, 20 бит, 1010 байт, 1 Кбайт

38. При кодировании 16 битами в Unicode информационный объем пушкинской фразы Я помню чудное мгновенье составляет Ответ: 384 бита

39. Максимальное неотрицательное целое число, кодируемое одним байтом равно… Ответ: 25510

40. Максимальное шестнадцатеричное число, кодируемое одним байтом равно… Ответ: FF

41. Последняя цифра суммы чисел 558 и 568 в восьмеричной системе счисления равна Ответ: 3

42. При вычитании из двоичного числа 10…0 двоичного числа 1001, получено двоичное число 111. Это означает, что в уменьшаемом пропущена последовательность цифр… Ответ: 00

43. При вычитании из восьмеричного числа 7…6 восьмеричного числа 577, получаем восьмеричное число 167. Это означает, что в уменьшаемом пропущена цифра… Ответ: 6

44. Вычислите: C9B7–A12B= Ответ: 288C

45. Выражению: 1010 + 1010 = соответствует запись: Ответ: 10102 + 10102 =

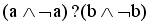

46. Для того, чтобы логическое выражение

при любых значениях логических переменных a и b всегда принимало значение “ложь”, вместо знака вопроса…

Ответ: можно поставить как знак дизъюнкции(  ), так и знак конъюнкции(

), так и знак конъюнкции(  )

)

47. Логическое выражение  примет значение «ЛОЖЬ», если…

примет значение «ЛОЖЬ», если…

Ответ: A – ЛОЖЬ, B – ЛОЖЬ, C – ЛОЖЬ

48. Для выполнения логических вычислений при проектировании (синтезе) логических устройств ЭВМ используют таблицы... Ответ: истинности

49. Тождественно ложным является логическое выражение... Ответ: А и В и не В

50. Правильным результатом выполнения логической операции дизъюнкции (или) является…

Ответ: ЛОЖЬ или ИСТИНА = ИСТИНА

51. На рисунке представлена функциональная схема ЭВМ, предложенная...

Ответ: Дж. Фон Нейманом

Ответ: Дж. Фон Нейманом

52. Арифметико-логическое устройство (АЛУ) является составной частью…

Ответ: Микропроцессора

53. Персональные компьютеры относятся к… Ответ: классу машин 4-го поколения

54. Компьютеры, созданные для решения сложных вычислительных задач, – это …

Ответ: Суперкомпьютеры

55. В структуру ЭВМ фон Неймана входят:

а) устройство, выполняющее арифметические и логические операции

б) устройство управления

в) устройство, реализующее взаимодействие компьютеров в сети

г) память для хранения программ и данных

д) устройства для ввода/вывода информации

Ответ: центральный процессор

58. COM - порты компьютера обеспечивают… Ответ: синхронную и асинхронную передачу данных

59. К основным характеристикам процессора относится … Ответ: тактовая частота

60. На производительность микропроцессорной системы не влияет... Ответ: количество внешних устройств

61. Устройством для резервного копирования больших объемов информации является... Ответ: стриммер

62. При отключении компьютера данные не сохраняются … Ответ: в оперативной памяти (ОЗУ)

63. Энергонезависимым устройством памяти является... Ответ: Flash USB Drive

64. Энергозависимым устройством памяти персонального компьютера является... Ответ: ОЗУ

65. При форматировании гибкий магнитный диск разбивается на … Ответ: дорожки и сектора

66. Устройством ввода является... Ответ: сенсорный монитор

67. Устройствами ввода данных являются…

а) жёсткий диск

б) джойстик

в) мышь

г) регистры

д) привод CD-ROM Ответ: джойстик, мышь

68. Разрешающей способностью (разрешением) монитора является...

Доменная система имен

257. Сетевой архитектурой является… Ethernet

258. Канал связи в вычислительной сети – это... физическая среда передачи информации

259. Задача установления соответствия между символьным именем узла сети Интернет и его IP адресом решается с помощью службы _______ имен. доменных

260. Способ организации передачи информации для удалённого доступа к компьютеру с помощью командного интерпретатора называется… Telnet

261. IRC и ICQ являются… сетевыми протоколами

262. HTML – это… язык разметки гипертекстовых документов

263. Часть адреса http://www.osp.ru/archlit/77.htm, являющаяся адресом host-компьютера… archlit/77.htm

264. Почтовый _________ служит для просмотра сообщений электронного почтового ящика пользователя.

Клиент

265. Сжатый образ исходного текста обычно используется ... для создания электронно-цифровой подписи

266. Электронно-цифровая подпись (ЭЦП) документа позволяет получателю ... удостовериться в корректности отправителя документа и удостовериться в том, что документ не изменён во время передачи

267. Электронно-цифровая подпись (ЭЦП) документа формируется на основе ... перестановки элементов ключа

268. Цифровая подпись обеспечивает… удостоверение источника документа

269. Полный запрет доступа, только чтение, разрешение всех операций (просмотр, ввод новых, удаление, изменение), это уровни разграничения прав доступа к данным в полях базы данных

270. Объект связан с классом в терминах объектно-ориентированного программирования в следующей нотации: класс является описанием объекта

271. Методика анализа, проектирования и написания приложений с помощью классов, каждый из которых является целостным фрагментом кода и обладает свойствами и методами, называется _______________ программированием. объектно-ориентированным

272. Понятие «наследование» характеризует … способность объекта сохранять свойства и методы класса-родителя

273. Классом в объектно-ориентированном программировании является ... множество объектов, имеющих общее поведение и общую структуру

274. Способность объектов выбирать внутренний метод, исходя из типа данных, используя одно имя для задания общих для класса действий, определяет такое свойство ООП как … полиморфизм

275. К языкам высокого уровня не относят…2) АССЕМБЛЕР 5) МАКРОАССЕМБЛЕР

276. Языком логического программирования является... Prolog

277. Язык командного файла может считаться... метаязыком

278. Для задач анализа и понимания естественных языков на основе языка формальной логики и методов автоматического доказательства теорем используется язык программирования … PROLOG

279. Если элементы массива D[1..5] равны соответственно 3, 4, 5, 1, 2, то значение выражения D[ D[5] ] - D[ D[3] ] равно ... ответ: 2

280. После выполнения фрагмента программы

X := 5

Z := 7

вывод ( “X= ”, X, ” X= ”, Z, Z+X );

на печать будет выведено... X= 5 X= 712

281. После выполнения фрагмента программы

X := 12

Z := 7

вывод ( “X= ”, X=Z, ” X= ”, X, Z+X );

на печать будет выведено... X= FALSE X= 1219

282. Тип переменной в языках программирования высокого уровня определяет:

а) время её поиска в программе

в) востребованность в программе

г) объём выделяемой памяти

283. Программа-компилятор… переводит целиком исходный текст программы в машинный код

284. Программа переводится на машинный язык при каждом ее запуске, когда эта программа обрабатывается… интерпретатором

находит число знаков введенного числа

19. В результате выполнения алгоритма

А := 12

В := 10

А := 2 * А – В

В := А / 2

переменные А и В примут значения А = 14; В = 7

20. Значение переменной d после выполнения фрагмента алгоритма (операция mod ( х, y ) – получение остатка целочисленного деления х на y)

k := 30

выбор

| при mod( k, 12 ) = 7: d := k;

| при mod( k, 12 ) < 5: d := 2;

| при mod( k, 12 ) > 9: d := 3;

| иначе d := 1;

все

равно 1

21. Сетевым протоколом является набор правил

22. Представленная на рисунке сеть  соответствует топологии общая шина

соответствует топологии общая шина

23. FTP – это имя протокола сети, обслуживающего прием и передачу файлов

24. Программными средствами для защиты информации в компьютерной сети являются: Firewall и Brandmauer

25. Деятельность, направленная на исправление ошибок в программной системе, называется отладка

26. Основой метода структурного программирования являются: принцип модульности разработки сложных программ и использование композиции трех базовых элементов – линейной, ветвления и циклической структур

27. В концепции объектно-ориентированного подхода к программированию не входит...дискретизация

28. Языком логического программирования является…Prolog

29. В языках программирования константа – это величина, не изменяющая свое значение в процессе работы программы

30. Непосредственное покомандное выполнение исходной программы на языке высокого уровня происходит в процессе …интерпретации

31. Мера неопределенности в теории информации называется ...энтропией

32. Сканирование книги является операцией преобразования данных. Преобразования

33. Для хранения на диске текста «ПЕРВЫЙ_КУРС» в системе кодирования ASCII (8 бит на 1 символ) необходимо ________ бит. Ответ: 88

34. Строчная буква в системе ASCII занимает память объемом Ответ: 1 байт

35. Поле данных длиной в двойное слово занимает память объемом

Ответ: 4 байта

36. Выберите вариант, в котором объемы памяти расположены в порядке убывания.

Последнее изменение этой страницы: 2016-07-22

lectmania.ru. Все права принадлежат авторам данных материалов. В случае нарушения авторского права напишите нам сюда...