Категории:

ДомЗдоровьеЗоологияИнформатикаИскусствоИскусствоКомпьютерыКулинарияМаркетингМатематикаМедицинаМенеджментОбразованиеПедагогикаПитомцыПрограммированиеПроизводствоПромышленностьПсихологияРазноеРелигияСоциологияСпортСтатистикаТранспортФизикаФилософияФинансыХимияХоббиЭкологияЭкономикаЭлектроника

Методика использования «матрицы рисков»

В процессе оценки экспертами общего риска ИБ для ИС, у каждого риска определяется вероятность его возникновения (Probability) и размер связанных с ним потерь (стоимость риска, Impact). Оценивание производится по качественной шкале с тремя градациями – «высокая», «средняя», «низкая». Далее используется предопределенная «матрица рисков» следующего вида:

| Вероятность \ Стоимость | Высокая | Средняя | Низкая |

| Высокая | |||

| Средняя | |||

| Низкая |

В зависимости от полученных оценок, конкретный риск относится к одной из следующих групп:

1. Высокий риск (красная область) – здесь необходимы срочные меры по снижению уровня риска.

2. Существенный риск (желтая область).

3. Умеренный риск (синяя область).

4. Незначительный риск (зеленая область) – усилия по управлению рисками в данном случае не будут играть важной роли.

На базе оценок для отдельных рисков, назначается оценка ИС в целом (в виде клетки в такой же матрице), например, «суммируя» отдельные качественные оценки вероятности и стоимости. Сами риски, опираясь на матрицы рисков, можно проранжировать – упорядочив по группам рисков.

Данная методика позволяет достаточно быстро и корректно произвести оценку. Но, к сожалению, дать интерпретацию полученных результатов не всегда возможно.

Пусть по результатам оценки наша ИС была отнесена к «желтой» области (существенный риск). Есть проект СЗИ, который предположительно позволит снизить риски так, что общая оценка системы будет в «синей» области. Реализация проекта обойдется в N тысяч долларов. Но ответа на вопросы: «позволит ли переход от зоны существенного риска к зоне умеренного риска сэкономить сумму хотя бы равную затраченной на СЗИ? » или «какова оценка эффективности внедрения СЗИ? » данная методика дать не может.

COBRA

Программное средство анализа рисков COBRA (от компании C & A Systems Security Ltd.), позволяет формализовать и ускорить процесс проверки на соответствие режима ИБ требованиям Британского стандарта BS 7799 (ISO/IEC 17799:2000) и провести анализ рисков.

В COBRA имеется несколько баз знаний: общие требования BS 7799 (ISO/IEC 17799:2000) и специализированные базы, ориентированные на различные области применения. COBRA позволяет представить требования стандарта в виде тематических вопросников по отдельным аспектам деятельности организации, например, как на рисунке ниже.

Анализ рисков, выполняемый данным методом, соответствует базовому уровню безопасности, т.е. количественно уровни рисков не определяются.

Достоинством методики является простота. Необходимо ответить на несколько десятков вопросов, затем автоматически формируется отчет.

Этот программный продукт может использоваться при проведении аудита ИБ или в работе специалистов отвечающих за обеспечение ИБ.

Простота, соответствие международному стандарту, сравнительно небольшое число вопросов, позволяют легко адаптировать этот метод под конкретную организацию.

RISKWATCH

Компания RiskWatch предлагает два продукта: один в области ИБ, второй в области физической безопасности. ПО компании предназначено для совместной идентификации и оценки защищаемых ресурсов, угроз, уязвимостей и мер защиты в сфере информационной и физической безопасности организации.

Это инструментальное средство разрабатывается в США, поэтому в нем учитываются нижеперечисленные стандарты анализа рисков и оценки уязвимости различных военных и муниципальных государственных и коммерческих структур и нормативных актах США:

1. Руководство по анализу рисков аудитора ISACA.

2. Office of Management and Budget (OMB) A-123, A-124, A-127 и A-130.

3. Computer security Act of 1987.

4. Privacy Act of 1974.

5. Federal Manager's Financial Integrity Act 1982.

6. Federal Publication (FIBS-Pub) 65 Guidelines for ADP/EDP Risk Analysis.

7. Department of Defense (DoD) 5200.28.

Кроме того, выпущена версия продукта RiskWatch RW17799, соответствующая стандарту ISO/IEC 17799:2000.

Программа RiskWatch ориентирована на точную количественную оценку соотношения потерь от угроз безопасности и затрат на создание системы защиты. RiskWatch помогает провести анализ рисков и сделать обоснованный выбор мер и средств защиты.

Методика работы программы

Первая фаза – определение предмета исследования. На данном этапе описываются параметры организации: тип, состав ИС, базовые требования в области ИБ. Описание формализуется в ряде подпунктов, которые можно выбрать и подробно описать или пропустить.

Далее каждый из выбранных пунктов описывается подробно. Для облегчения работы аналитика в шаблонах даются списки категорий защищаемых ресурсов, потерь, угроз, уязвимостей и мер защиты. Из них нужно выбрать те, что реально присутствуют в организации.

Допускается модификация названий, описаний, а также добавление новых категорий. Это позволяет, при необходимости, достаточно просто русифицировать используемые в программе понятия.

Вторая фаза – ввод данных, описывающих конкретные характеристики информационной системы. Данные могут вводиться вручную или импортироваться из отчетов, созданных инструментальными средствами анализа уязвимостей.

В этой фазе:

1. Подробно описываются ресурсы, потери и классы инцидентов. Классы инцидентов получаются путем сопоставления категории потерь и категории ресурсов;

2. Для выявления возможных уязвимостей используется метод опроса. База данных программы содержит более 600 вопросов. Вопросы связаны с категориями ресурсов. Допускается корректировка вопросов, исключение или добавление новых.

3. Задается частота возникновения каждой из выделенных угроз, степень уязвимости и ценность ресурсов. Все это используется в дальнейшем для расчета эффективности внедрения средств защиты.

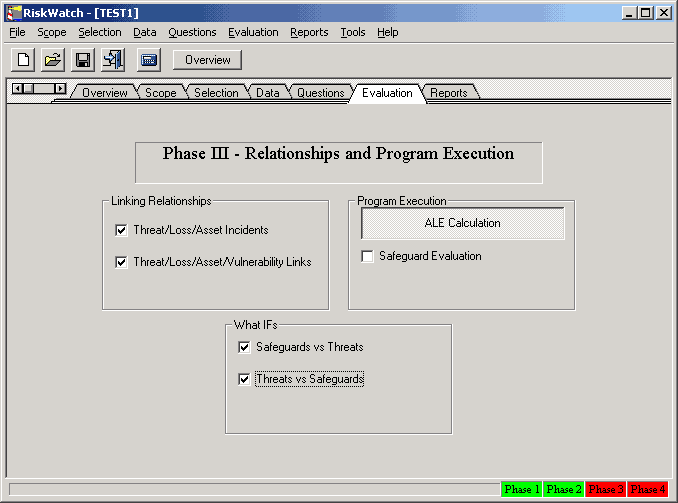

Третья фаза – оценка рисков. Сначала устанавливаются связи между ресурсами, потерями, угрозами и уязвимостями, выделенными на предыдущих этапах.

Далее рассчитывается показатель математического ожидания потерь за год:

M = pC,

где p – вероятность инцидента, C – стоимость некоторого ресурса ИС (в денежном эквиваленте).

Например, если стоимость сервера $150000, а вероятность того, что он будет уничтожен пожаром в течение года равна 0.01, то ожидаемые потери составят $1500.

Однако данная формула несколько видоизменена в программе в связи с тем, что RiskWatch использует определенные американским институтом стандартов (NIST) оценки, называемые LAFE и SAFE.

LAFE (Local Annual Frequency Estimate) – показывает, сколько раз в год в среднем данная угроза реализуется в данном месте (например, в городе).

SAFE (Standard Annual Frequency Estimate) – показывает, сколько раз в год в среднем данная угроза реализуется в этой части мира (например, в Северной Америке).

Вводится также поправочный коэффициент, который позволяет учесть, что в результате реализации угрозы защищаемый ресурс может быть уничтожен не полностью, а только частично.

RiskWatch включает в себя базы с оценками LAFE и SAFE, а также с обобщенным описанием различных типов средств защиты.

Дополнительно рассматриваются сценарии «что, если …», которые позволяют описать аналогичные ситуации при условии внедрения средств защиты. Сравнивая ожидаемые потери при условии внедрения защитных мер и без них можно оценить эффективность управления рисками.

Эффект от внедрения средств защиты количественно описывается с помощью показателя ROI (Return on Investment – отдача от инвестиций), который показывает отдачу от сделанных инвестиций за определенный период времени. Рассчитывается он по формуле:

,

,

где Costsi – затраты на внедрение и поддержание i-меры защиты, Benefitsi – оценка той пользы (т.е. ожидаемого снижения потерь), которую приносит внедрение данной меры защиты.

NPV (Net Present Value) – показатель чистой текущей стоимости. Этот показатель рассчитывается по следующей формуле:

,

,

где CFk – чистый денежный поток инвестиций для k-ого периода, CF0 – начальные инвестиции в проект, r – фиксированная ставка дисконтирования.

Четвертая фаза – генерация отчетов (текста и графиков). Пример отчета представлен на рисунке ниже.

Типы отчетов:

1. Краткие итоги.

2. Полные и краткие отчеты об элементах, описанных на стадиях 1 и 2.

3. Отчет о стоимости защищаемых ресурсов и ожидаемых потерь от реализации угроз.

4. Отчет об угрозах и мерах противодействия.

5. Отчет о результатах аудита безопасности.

Последнее изменение этой страницы: 2016-07-23

lectmania.ru. Все права принадлежат авторам данных материалов. В случае нарушения авторского права напишите нам сюда...